ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJの技術

- セキュリティ・技術レポート

- Internet Infrastructure Review(IIR)

- Vol.35

- 1.インフラストラクチャセキュリティ

- 目次

1.2 インシデントサマリ

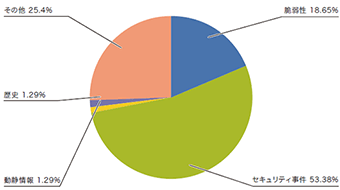

ここでは、2017年1月から3月までの期間にIIJが取り扱ったインシデントと、その対応を示します。まず、この期間に取り扱ったインシデントの分布を図-1に示します(※1)。

図-1 カテゴリ別比率(2017年1月~3月)

Anonymousなどの活動

この期間においても、Anonymousに代表されるHacktivistによる攻撃活動は継続しています。様々な事件や主張に応じて、多数の国の企業や政府関連サイトに対するDDoS攻撃や情報漏えい事件が発生しました。

日本で行われているイルカや小型クジラの追い込み漁への抗議活動として、2013年からAnonymousによると考えられるDDoS攻撃が断続的に行われています。9月から実施されている攻撃キャンペーンは2017年に入っても継続しており、攻撃頻度はやや減少したものの国内のWebサイトに対するDoS攻撃が続いています(OpKillingBay / OpWhales / OpSeaWorld)。一度攻撃されたWebサイトが何度も繰り返し攻撃される事例や、攻撃対象のリストに記載がないWebサイトへの攻撃事例も発生しました。本稿執筆時点の4月においても攻撃キャンペーンは継続し、また攻撃が再び活発化する動きも見せており、引き続き警戒が必要な状況です。

3月下旬から4月上旬にかけて、国内の複数のサイトにおいて同時多発的なDoS攻撃が発生し、多くのサイトでサービスへの接続障害などの影響が出ました。これらのサイトが狙われた理由や攻撃者の目的については不明な点が多くはっきりしたことは分かりませんが、2016年8月に発生したDoS攻撃事案で被害を受けたサイトの多くが今回も攻撃を受けており、何らかの関連があるのではないかと考えられます。

韓国において、駐韓米軍基地へのTHAADミサイル配備が決定したことを受け、これに反発する中国から韓国へのサイバー攻撃が発生しています。韓国政府の外交部や国防部、またミサイル配備に関連する韓国の民間企業など、多数のWebサイトが2月から3月にかけて中国からと見られるDoS攻撃を受けています。現時点で日本が直接の攻撃対象になっているわけではありませんが、隣国におけるこうした国家間の摩擦から生じたサイバー攻撃の動向には今後も注意を払うべきと考えます。

脆弱性とその対応

この期間中では、Microsoft社のWindows、Internet Explorer、Edge、Officeなどで多数の修正が行われました。Adobe社のAdobe Flash Player、Adobe Acrobat及びReaderでも修正が行われています。Oracle社のJava SEでも四半期ごとに行われている更新が提供され、多くの脆弱性が修正されました。これらの脆弱性のいくつかは修正が行われる前に悪用が確認されています。なおMicrosoft社は通常であれば毎月第2火曜日(日本時間では水曜日)に月例でセキュリティ更新プログラムを公開していますが、2月はこの公開が延期され、3月にまとめて更新プログラムが配信されるという異例の事態となりました(※2)。公開直前に問題を発見したとのことですが、詳細な理由は明らかになっていません。

サーバアプリケーションでは、データベースサーバとして利用されているOracleを含むOracle社の複数の製品で四半期ごとに行われている更新が提供され、多くの脆弱性が修正されました。DNSサーバのBIND9でも、リモートからの攻撃によってnamedが異常終了する複数の脆弱性が見つかり修正されています。CMSのWordPressにREST APIを利用してコンテンツの改ざんが可能な脆弱性が見つかり修正されましたが、攻撃が容易なことから国内を含む世界中の多数のWebサイトが改ざんの被害にあっています(※3)(※4)。なおこの脆弱性の公開にあたり開発元は、脆弱性の詳細を伏せたまま先に修正バージョンをリリースし、その1週間後にあらためて脆弱性情報を公開するという、通常とはやや異なるイレギュラーな方法を採用しました(※5)。攻撃が発生するよりも前に、多数の利用者が修正バージョンを適用できるようにするための開発側の配慮とのことですが、結果的には自動更新を適用していないサイトなどで多くの被害が発生することになり、脆弱性情報の公開のあり方としては今後に課題を残しました。

WebアプリケーションフレームワークのApache Struts 2にリモートから任意のコード実行が可能な脆弱性(S2-045、S2- 046)が見つかりましたが、修正されたバージョンが開発元から正式にリリースされる前に攻撃を実証するコード(PoC)が公開され、実際に攻撃が観測されて国内を含む多数のWebサイトが情報窃取などの被害を受けました。また攻撃が容易なことから被害の拡大が懸念されたため、IPA(※6)やJPCERT/CC(※7) から相次いで注意喚起が出されました。この脆弱性の詳細については、「1.4.1 Struts 2の脆弱性 CVE-2017-5638について」も併せてご参照ください。

多数のWebサイトにCDNなどのサービスを提供しているCloudflare社では、エッジサーバにおけるHTMLパーサのバグが見つかり修正されました。このバグの影響により同社のサービスを利用している多数のサイトの機密情報が意図せずにGoogleなどの検索エンジンにキャッシュされていたことが分かりました(Cloudbleed)(※8)。Cloudflare社のサービスを利用している企業は多岐にわたることから、その企業のサービスを利用している多数のユーザへの影響が懸念されましたが、Google、Yahoo!、Bingなどの検索エンジンの協力によってキャッシュ情報は速やかに削除されたため、大きな混乱は見られませんでした。しかし情報流出が実際にどの程度の規模で発生していたのか正確なところは不明です。

昨年12月にIT資産管理ツールのSKYSEA Client Viewの脆弱性が公開され開発者による修正が行われましたが、その後も継続して国内企業に対する攻撃を観測していることから、開発者(※9)及びIPA(※10)とJPCERT/CC(※11)から再度注意喚起が行われています。

不正送金マルウェアへの取り組み

1月から国内のユーザをターゲットにしたとみられる、マルウェアを添付したメールが多数観測され、警視庁や日本サイバー犯罪対策センター(JC3)などが注意をよびかけました(※12)。これらのメールは件名や本文などに不自然な点はあるものの、多くは日本語で書かれており、運送業者や取引先企業などからのメールを装っています。添付されたファイルはいずれもUrsnif(別名gozi、snifula、ISFB、Papras、Dreambot)とよばれる不正送金マルウェアでした(※13)。金融機関などのアカウント情報をWebブラウザから盗み出し、その情報を不正に利用することで金銭を窃取することを狙ったもので、日本の金融機関も標的となっています。

またこうしたマルウェア感染はメール経由だけでなく、改ざんされたWebサイトを利用したExploit Kitによるドライブバイダウンロード攻撃でも発生しています。特にRig ExploitKitの活動が活発化していることから、警察庁(※14)とJC3(※15)は民間企業の協力のもと、改ざんサイトの無害化の取り組みを進めています。なおExploit Kit経由の攻撃ではペイロードとして不正送金マルウェアだけでなくランサムウェアも多く確認しています(※16)。

昨年12月、ドイツ警察を中心とした4年以上にわたる捜査と、欧州警察機構(※17)や米司法省(※18)などとの連携により、不正送金マルウェアの感染などに利用されていたAvalancheネットワークが摘発され、メンバーの5人が逮捕、サーバなどが押収されました。この活動Operation Avalancheに関連して、関係各国が連携して、マルウェアに感染した端末への対策を行う国際的な取り組みが継続して実施されています。日本では警察庁(※19)が総務省(※20)やICT-ISAC Japan(※21)などと協力して、マルウェア感染端末の利用者への注意喚起を実施することになり、3月23日にその取り組み内容が発表されています。具体的にはJPCERT/CC(※22)がドイツCERT-Bundから提供された感染端末情報に基づき、警察庁及び総務省からICT-ISAC Japanに情報提供が行われます。ICT-ISAC Japanでは「官民連携による国民のマルウェア対策支援プロジェクト(ACTIVE)」(※23)を通じて国内インターネット・サービス・プロバイダ(ISP)に感染端末に関する情報提供が行われ、最終的には各ISPから感染端末の利用者への注意喚起が行われることになります。

日本をターゲットにした標的型攻撃

1月17日に日本学術振興会から、同会を装って科研費の繰越申請に関する不審なメールが研究者に対して発信されたとの注意喚起が出されました。これを受けて明治大学(※24)や中央大学(※25)など多数の大学からも注意喚起が行われています。確認されたメールは、送信者のアドレスとしてフリーのメールアドレスが使われているなど不審な点も見られますが、本文はとても自然な日本語で書かれていました。またパスワード付Zip ファイルが添付されており、展開したショートカットファイルを実行することで、外部サイトからファイルをダウンロードしマルウェアに感染します。

このマルウェアの挙動に関しては、その後JPCERT/CCから分析結果が公開されました(※26)(※27)。それによると、2016年10月頃から国内の組織に対する標的型攻撃メールが観測されており、このマルウェアChChesが利用されています。これ以降、このマルウェアを利用した攻撃キャンペーン及び攻撃者グループに関して、セキュリティベンダー各社からの報告が相次ぎました(※28)。それらの報告によると、この攻撃はmenuPass / Stone Panda / APT10などと呼ばれる攻撃者グループによるものと考えられ、以前の攻撃ではPlugXやPoisonIvyといったマルウェアを使用していたものが、2016年中頃からChChesを使い始めたことが明らかにされました。menuPassについては、これまでに起きた過去の攻撃活動の分析などから、中国の攻撃者グループと考えられています。しかし今回の攻撃に関して、過去に利用された攻撃インフラのアドレスを使うことで、攻撃元を偽装しようとする別の攻撃者グループによるものだと主張するセキュリティベンダーもあります(※29)。これもまたアトリビューションの難しさを示す1つの事例と言えます。いずれにせよ、日本の組織をターゲットとする標的型攻撃が継続して行われていることは事実です。日頃からこうした攻撃活動に対する十分な備えをしておくことが必要不可欠と言えます。

政府機関の取り組み

昨年に続いて政府は2月1日から3月18日までを「サイバーセキュリティ月間」と定め、政府機関はもとより、広く他の関係機関、団体などの協力の下に、サイバーセキュリティに関する普及啓発活動を集中的に推進しました(※30)。

総務省は、2020年の東京オリンピック開催に向けて、関係各所との連携を深め、サイバーセキュリティ施策を加速させるために「IoTサイバーセキュリティ アクションプログラム2017」を1月17日に公表しました(※31)。またこのプログラムを踏まえて、「サイバーセキュリティタスクフォース」を開催することとし、1月30 日に第1回会合が実施されています(※32)。このタスクフォースは、サイバーセキュリティに関する課題を整理すると共に、情報通信分野における対策や既存の取り組みの改善など幅広い観点から検討を行い、必要な方策を推進することを目的としています。

その他

2016年末から1月にかけて、インターネット上に不適切な設定のまま公開されているMongoDBが多数攻撃されているとの報告が、セキュリティ研究者らによってなされました(※33)。攻撃者は認証の設定がされていないDBに接続し、その内容をすべて削除した上で、データの復旧に対してビットコインを要求するという手口を使っていました(※34)。この手法が1月初めに記事で紹介されると、複数の攻撃者が同様の手口で一斉に参入し、被害対象が一気に拡大しました。またその後MongoDBだけでなく、同様の被害がElastic Search、Hadoop、CouchDB などの別のサービスへも拡がっていきました。データのバックアップを取得していれば復旧は比較的容易と考えられますが、被害者の中には攻撃者グループにビットコインを支払ったところも少なくないようです(※35)。しかし要求に従ったからといってデータが戻る保証はない点に注意が必要です。

2月23日にCWI AmsterdamとGoogleの共同研究チームは、ハッシュ関数SHA1の衝突を初めて発見したことを発表し(※36)、実際にSHA1のハッシュ値が同じで内容が異なる2つのPDF ファイルを公開しました(※37)。SHA1の理論的な安全性低下については以前から指摘されており、SHA256などの安全なハッシュ関数への段階的な移行が既に実施されてきています(※38)。衝突発見は時間の問題と考えられていたため、今回の発見はあらかじめ予測されていたことが現実のものとなったという以上のものではありません(※39)。CRYPTREC暗号技術評価委員会ではこれまで同様、引き続き安全なハッシュ関数への移行を推奨しています(※40)。なおGoogleは同社の脆弱性公開のポリシーにのっとり、今回公開した2つのPDFファイルを作成するためのコードを、90日後に一般にも公開するとしています。

3月7日にWikiLeaksは、米中央情報局(CIA)の機密文書をリークし、今後継続してリークを行うことを発表しました(※41)。公開されたのは、CIA内部で情報共有のために利用されていたとみられるConfluenceサーバのデータで、943の添付ファイルを含む7,818のWebページから構成されています(※42)。ここにはCIAが諜報活動において利用しているマルウェアやエクスプロイトなどに関する情報が示されています。攻撃対象はWindows、Mac、LinuxなどのデスクトップOSにとどまらず、スマートフォンやスマートTV、ネットワーク機器なども含めて非常に広範囲にわたっています。公開された脆弱性は既に修正されているものも多いですが(※43)、中にはこれまでその存在が知られていない、いわゆるゼロデイの脆弱性も含まれていました(※44)。そのためCIAが自ら発見した(あるいは外部から購入した)脆弱性情報を、ベンダーに開示しなかった点について、CIAを非難する意見もあります。今後各ベンダーは公開される情報を調査し、未修正の脆弱性への対応をせまられることになりますが、WikiLeaksのJulian Assange氏はリーク情報の技術的詳細について、各ベンダーに個別に開示するとコメントしています。なおWikiLeaksは今回のリークにあたって、個人情報やIPアドレスなどを事前に削除するだけでなく、添付されていた圧縮ファイルやバイナリなども削除しています。また今後内容に問題がないことが分かるまでこれらは公開しないとしています。そのため今回のリーク情報をもとにして、これを悪用した攻撃がすぐに発生するような危険性は低いと考えられます。ただしリークは今後も継続するため、その内容には引き続き注意が必要です(※45)。

- (※1)このレポートでは取り扱ったインシデントを、脆弱性、動静情報、歴史、セキュリティ事件、その他の5種類に分類している。

脆弱性:インターネットや利用者の環境でよく利用されているネットワーク機器やサーバ機器、ソフトウェアなどの脆弱性への対応を示す。

動静情報:要人による国際会議や、国際紛争に起因する攻撃など、国内外の情勢や国際的なイベントに関連するインシデントへの対応を示す。

歴史:歴史上の記念日などで、過去に史実に関連して攻撃が発生した日における注意・警戒、インシデントの検知、対策などの作業を示す。

セキュリティ事件:ワームなどのマルウェアの活性化や、特定サイトへのDDoS攻撃など、突発的に発生したインシデントとその対応を示す。

その他:イベントによるトラフィック集中など、直接セキュリティに関わるものではないインシデントや、セキュリティ関係情報を示す。 - (※2)「2017年2月のセキュリティ更新プログラム リリース - 日本のセキュリティチーム」(https://blogs.technet.microsoft.com/jpsecurity/2017/02/15/february-2017-security-update-release/

)。

)。 - (※3)"WordPress REST API Vulnerability Abused in Defacement Campaigns"(https://blog.sucuri.net/2017/02/wordpress-rest-api-vulnerability-abused-in-defacement-campaigns.html

)。

)。 - (※4)「WordPressの脆弱性に関する注意喚起」(https://www.jpcert.or.jp/at/2017/at170006.html

)。

)。 - (※5)"Disclosure of Additional Security Fix in WordPress 4.7.2 - Mak e WordPress Core"(https://make.wordpress.org/core/2017/02/01/disclosure-of-additional-security-fix-in-wordpress-4-7-2/

)。

)。 - (※6)「更新:Apache Struts2の脆弱性対策について(CVE-2017-5638)(S2-045)(S2-046):IPA独立行政法人 情報処理推進機構」(https://www.ipa.go.jp/security/ciadr/vul/20170308-struts.html

)。

)。 - (※7)「Apache Struts 2の脆弱性(S2-045)に関する注意喚起」(https://www.jpcert.or.jp/at/2017/at170009.html

)。

)。 - (※8)"Incident report on memory leak caused by Cloudflare parser bug" (https://blog.cloudflare.com/incident-report-on-memory-leak-caused-by-cloudflare-parser-bug/

)。"Quantifying the Impact of "Cloudbleed"(https://blog.cloudflare.com/quantifying-the-impact-of-cloudbleed/

)。"Quantifying the Impact of "Cloudbleed"(https://blog.cloudflare.com/quantifying-the-impact-of-cloudbleed/ )。

)。 - (※9)「脆弱性(CVE-2016-7836)問題のご連絡SKYSEA Client Viewアップデートのお願いと最新版リリースのご案内 - セキュリティ・脆弱性について|Sky株式会社」(http://www.skygroup.jp/security-info/170308.html

)。

)。 - (※10)「更新:「SKYSEA Client View」において任意のコードが実行可能な脆弱性について(JVN#84995847):IPA独立行政法人 情報処理推進機構」(https://www.ipa.go.jp/security/ciadr/vul/20161222-jvn.html

)。

)。 - (※11)「SKYSEA Client Viewの脆弱性(CVE-2016-7836)に関する注意喚起」(https://www.jpcert.or.jp/at/2016/at160051.html

)。

)。 - (※12)「インターネットバンキングマルウェアに感染させるウイルス付メールに注意|一般財団法人日本サイバー犯罪対策センター」(https://www.jc3.or.jp/topics/virusmail.html

)

) - (※13)Ursnifの詳細については、本レポートVol.34のフォーカスリサーチ「1.4.1 Ursnif(gozi)の解析妨害とその回避手法」(http://www.iij.ad.jp/dev/report/iir/034/01_01.html

)も参照。

)も参照。 - (※14)警察庁、「ウイルス感染を目的としたウェブサイト改ざんの対策について」(https://www.npa.go.jp/cyber/policy/pdf/rig.pdf

)。

)。 - (※15)「RIG-EK改ざんサイト無害化の取組|一般財団法人日本サイバー犯罪対策センター」(https://www.jc3.or.jp/topics/op_rigek.html

)。

)。 - (※16)国内におけるドライブバイダウンロード攻撃の状況については、本レポートの「1.3.4 Webサイト改ざん」も参照。

- (※17)"`Avalanche' network dismantled in international cyber operation | Europol" (https://www.europol.europa.eu/newsroom/news/%E2%80%98avalanche%E2%80%99-network-dismantled-in-international-cyber-operation

)。

)。 - (※18)"Avalanche Network Dismantled in International Cyber Operation | OPA | Department of Justice"(https://www.justice.gov/opa/pr/avalanche-network-dismantled-international-cyber-operation

)。

)。 - (※19)警察庁、「インターネットバンキングに係る不正送金の被害防止対策(http://www.npa.go.jp/cyber/avalanche/index.html

)。

)。 - (※20)総務省、「インターネットバンキングに係るマルウェアに感染した端末の利用者に対する注意喚起の実施」(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000120.html

)。

)。 - (※21)「インターネットバンキングに係るマルウェア感染者に対する注意喚起について|一般社団法人ICT-ISAC」(https://www.ict-isac.jp/news/news20170323.html

)。

)。 - (※22)JPCERT/CC、「インターネットバンキングに係わる不正送金の国際的な被害防止対策に協力」(https://www.jpcert.or.jp/press/2017/20170323-avalanche.html

)。

)。 - (※23)「インターネットバンキングに係るマルウェアへの感染者に対する注意喚起の実施 | ACTIVE(マルウェア対策支援)」(http://www.active.go.jp/active/news/info/entry-255.html

)。

)。 - (※24)明治大学、「日本学術振興会を騙った標的型攻撃メールに関する注意喚起」(http://www.meiji.ac.jp/isc/information/2016/6t5h7p00000mjbbr.html

)。

)。 - (※25)中央大学、「【注意喚起】日本学術振興会を装った不審なメールにご注意ください。」(http://www.chuo-u.ac.jp/research/rd/grant/news/2017/01/51783/

)。

)。 - (※26)「 Cookieヘッダーを用いてC&CサーバとやりとりするマルウエアChChes(2017-01-26)」(https://www.jpcert.or.jp/magazine/acreport-ChChes.html

)

) - (※27)「PowerSploitを悪用して感染するマルウエア(2017-02-10)」(https://www.jpcert.or.jp/magazine/acreport-ChChes_ps1.html

)。

)。 - (※28)"menuPass Returns with New Malware and New Attacks Against Japa nese Academics and Organizations - Palo Alto Networks Blog" (http://researchcenter.paloaltonetworks.com/2017/02/unit42-menupass-returns-new-malware-new-attacks-japanese-academics-organizations/

)。

)。 - (※29)例えばCylance社は、APT10ではなく、ロシアのAPT28による攻撃キャンペーンだと主張している。「日本を標的にした新しい脅威を発見:スネーク・ワイン」(https://www.cylance.com/content/cylance/ja_jp/blog/jp-the-deception-project-a-new-japanese-centric-threat.html

)。

)。 - (※30)NISC、「サイバーセキュリティ月間[みんなでしっかりサイバーセキュリティ]」(http://www.nisc.go.jp/security-site/month/

)。

)。 - (※31)総務省、「「IoTサイバーセキュリティ アクションプログラム2017」の公表」(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000115.html

)。

)。 - (※32)総務省、「「サイバーセキュリティタスクフォース」の開催」(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000116.html

)。

)。 - (※33)複数のセキュリティ研究者が攻撃状況を調査し、結果をGoogle Sheetsにまとめている。"MongoDB ransacking"(https://docs.google.com/spreadsheets/d/1QonE9oeMOQHVh8heFIyeqrjfKEViL0poLnY8mAakKhM/edit#gid=1781677175

)。

)。 - (※34)MongoDBはこうした被害の発生を受け、攻撃を避けるための適切な設定を呼び掛ける記事を公開している。"How to Avoid a Malicious Attack That Ransoms Your Data"(https://www.mongodb.com/blog/post/how-to-avoid-a-malicious-attack-that-ransoms-your-data

)。

)。 - (※35)例えば、攻撃者kraken0が指定したビットコインアドレス(https://blockchain.info/address/1J5ADzFv1gx3fsUPUY1AWktuJ6DF9P6hiF

)に対しては、100件以上のトランザクションがあり、総額で約11BTCが支払われている。

)に対しては、100件以上のトランザクションがあり、総額で約11BTCが支払われている。 - (※36)"Google Online Security Blog: Announcing the first SHA1 collision" (https://security.googleblog.com/2017/02/announcing-first-sha1-collision.html

)。

)。 - (※37)Googleは今回の衝突発見の手法を"SHAttered"攻撃と名付け、専用サイトを公開している(https://shattered.it/

)。

)。 - (※38)CRYPTREC、「SHA-1の安全性について」(http://www.cryptrec.go.jp/topics/cryptrec_20151218_sha1_cryptanalysis.html

)。

)。 - (※39)今回の衝突発見の影響については、IIJ-SECTブログでも詳しく解説している。「IIJ Security Diary: SHAttered attack(SHA-1コリジョン発見)」(https://sect.iij.ad.jp/d/2017/02/271993.html

)。

)。 - (※40)CRYPTREC、「SHA-1の安全性低下について」(https://www.cryptrec.go.jp/topics/cryptrec_20170301_sha1_cryptanalysis.html

)。

)。 - (※41)WikiLeaksは今回の一連リークについてコードネーム"Vault 7"とし、その第一弾を"Year Zero"と呼称している。"Vault7 - Home"(https://wikileaks.org/ciav7p1/

)。

)。 - (※42)CIAは、今回のデータがCIA内部から持ち出されたものかどうかについて、コメントしないと発表している。"CIA Statement on Claims by Wikileaks - Central Intelligence Agency"(https://www.cia.gov/news-information/press-releases-statements/2017-press-releases-statements/cia-statement-on-claims-by-wikileaks.html

)。

)。 - (※43)Apple社は、今回リークされたiOSの脆弱性に関して、多くは最新のiOSで既に対応済みだとコメントしている。またGoogle社もAndroidに関して同様の趣旨のコメントをしている。

- (※44)Cisco社は、今回のリーク情報をもとに内部で調査を行い、未修正の脆弱性が見つかったことを報告している。"The Wikileaks Vault 7 Leak – What We Know So Far"(https://blogs.cisco.com/security/the-wikileaks-vault-7-leak-what-we-know-so-far

)。

)。 - (※45)WikiLeaksは、3月23日以降、毎週追加のリークを公開している。"WikiLeaks - Vault 7: Projects"(https://wikileaks.org/vault7/

)。

)。

- 1.インフラストラクチャセキュリティ

ページの終わりです