ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJの技術

- セキュリティ・技術レポート

- Internet Infrastructure Review(IIR)

- Vol.50

- 1. 定期観測レポート SOCレポート

- 目次

1. 定期観測レポート

SOCレポート

1.1 はじめに

IIJでは、2016年にセキュリティブランド「wizSafe(ウィズセーフ)」を立ち上げ、お客様が安全にインターネットを利用できる社会の実現に向けて日々活動しています。wizSafeの立ち上げから4年間が経過しますが、SOCではインシデント対応の観点や、運用を最適化する観点から、体制を絶えず変化させています。これまでSOCは、情報分析基盤(注1)で脅威を発見する仕組み作りに注力してきましたが、情報分析基盤を通じて得られる情報を活用する方向へシフトしました。これにより、脅威の発見と情報発信の活動を促進することができました。

SOCでは2017年より、wizSafe Security Signal(注2)を通じてIIJサービスの様々なログを集約している情報分析基盤で観測した脅威や、セキュリティに関するトピックを発信しています。2020年はイベントやカンファレンスの多くがリモート化されました。SOCでも、IIJ Technical NIGHTやJapan Security Analyst Conference(JSAC)2021(注3)にリモートで登壇し、SOCの持つ知見を公開しました。IIJ Technical NIGHT は技術者向けに開催しているセミナーで、専門分野が異なる3名のSOCメンバーが各自の活動を多くの方々へ紹介しました(注4)(注5)。JSAC 2021では、仮想通貨事業者を標的とした攻撃キャンペーンに関する脅威情報を能動的に収集した2020年の活動について発表しました(注6)。

本レポートも、SOCで観測した情報をまとめ、読者の皆様の知見として利用いただけるよう情報を発信するものです。第1.2節では、2020年に国内で話題となったセキュリティトピックの振り返り及びセキュリティサービスによる年間統計をまとめます。また、第1.3節では、SOCアナリストが注目したトピックを紹介します。

1.2 2020年セキュリティサマリ

ここでは2020年に話題となったセキュリティインシデントや、SOCが観測した攻撃情報を振り返ります。

1.2.1 インシデントカレンダー

2020年に話題となった主要なセキュリティに関するインシデントの中から、SOCが注目したものを表-1、表-2にまとめます。

表-1 インシデントカレンダー(1月〜6月)

| 月 | 概要 |

|---|---|

| 1月 | 総合電機メーカが利用するウイルス対策システムに対して、セキュリティパッチ未提供の脆弱性を利用した不正アクセスを受け、個人情報及び機密情報が流出した可能性があることを公表した。 【三菱電機】 "不正アクセスによる個人情報と企業機密の流出可能性について" https://www.mitsubishielectric.co.jp/news/2020/0120-b.pdf "不正アクセスによる個人情報と企業機密の流出可能性について(第2報)" https://www.mitsubishielectric.co.jp/news/2020/0210-b.pdf "不正アクセスによる個人情報と企業機密の流出可能性について(第3報)" https://www.mitsubishielectric.co.jp/news/2020/0212-b.pdf |

| 1月 | 大手総合電機メーカは、防衛事業部門で利用している社内サーバの一部が不正アクセスを受け、社内他部門と共有しているファイルへアクセスされていたことを公表した。 【NEC】 "当社の社内サーバへの不正アクセスについて"https://jpn.nec.com/press/202001/20200131_01.html |

| 3月 | Microsoft社は、SMBv3プロトコルに、認証することなくSMBサーバまたはクライアントに対して任意のコードを実行できる脆弱性が存在することを公表した。 【Microsoft】 "SMBv3 の圧縮の無効化に関する Microsoft ガイダンス"https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/adv200005 "Windows SMBv3 クライアント/サーバーのリモートでコードが実行される脆弱性" https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-0796 |

| 3月 | トレンドマイクロは、同社が提供する複数製品において深刻度の高い脆弱性が存在し、既に一部の脆弱性を悪用する攻撃を確認していることを公表した。 【トレンドマイクロ】 "【注意喚起】Trend Micro Apex One およびウイルスバスターコーポレートエディションの脆弱性(CVE-2020-8467, CVE-2020-8468)を悪用した攻撃を確認したことによる最新修正プログラム適用のお願い" https://appweb.trendmicro.com/supportNews/NewsDetail.aspx?id=3722 |

| 4月 | 教育プラットフォーム事業会社は、運営するサービスに対する不正アクセスがあり、サービスを使用するためのID及び暗号化されたパスワードなど、約122万人分が閲覧された可能性があることを公表した。 【クラッシー】 "サービス一時停止の調査報告とパスワード変更のお願い" https://corp.classi.jp/news/1926/ |

| 4月 | コンピュータゲーム会社は、同社の提供するネットワークサービスにおいて、第三者による不正ログインにより約16万件のアカウント情報が閲覧された可能性があることを公表した。 【任天堂】 "「ニンテンドーネットワークID」に対する不正ログイン発生のご報告と「ニンテンドーアカウント」を安全にご利用いただくためのお願い" https://www.nintendo.co.jp/support/information/2020/0424.html |

| 4月 | Microsoft Teamsにおいてユーザが攻撃者の掌握しているTeamsのサブドメインを使用したGIFファイルやリンク先を閲覧することにより、アカウントが乗っ取られる可能性がある脆弱性が公表された。 【CyberArk】 "Beware of the GIF: Account Takeover Vulnerability in Microsoft Teams" https://www.cyberark.com/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams/ |

| 5月 | 電気通信事業者は、同社のサービスを運用する海外拠点サーバへの侵入をきっかけとした、国内のサーバに対する不正アクセスが行われ、サーバに保管されていた621社のサービスに関する工事情報などが流出した可能性があることを公表した。 【NTTコミュニケーションズ】 "当社への不正アクセスによる情報流出の可能性について" https://www.ntt.com/about-us/press-releases/news/article/2020/0528.html |

| 6月 | 海外のセキュリティ企業は、Treck社の組み込み製品向けTCP/IPスタックを実装した製品に存在する計19件の脆弱性を総称した「Ripple20」を公表した。Ripple20にはリモートコード実行が可能となる脆弱性も含まれていた。 【JSOF】 "Overview- Ripple20" https://www.jsof-tech.com/ripple20/ |

表-2 インシデントカレンダー(7月〜12月)

| 月 | 概要 |

|---|---|

| 7月 | SOCでは、2月以降観測されていなかったマルウェアEmotetの感染を狙うメール配布活動の再開を確認した。感染端末からメールなどを窃取し次の攻撃へ転用する手法や、パスワード付きZIPファイルを添付する手法など手口が巧妙化し、10月まで継続して観測した。 |

| 8月 | 2019年に更新プログラムがリリースされたVPN製品の脆弱性が悪用されたことにより、約900台のサーバで使用されていたユーザ名やパスワードなどの情報がハッキングフォーラム上で公開され、第三者が入手可能な状態であったことが報じられた。流出した情報の中には、複数の国内企業に関する情報が含まれていることが後日国内メディアで報じられている。 【日経クロステック】 "パッチ未適用のパルスセキュア社VPN、日本企業46社のIPアドレスがさらされる"https://xtech.nikkei.com/atcl/nxt/news/18/08605/ |

| 9月 | 電子決済サービスを提供する企業は、提携先の金融機関において、第三者に同社の電子決済サービスを不正に利用されたことで不正出金されていたことを公表した。その後、他の電子決済サービスを提供する企業や提携先の金融機関においても同様の公表が相次いだ。 【NTTドコモ】 "一部銀行の口座情報を使用したドコモ口座の不正利用について" https://www.nttdocomo.co.jp/info/notice/page/200908_02_m.html |

| 9月 | JPCERT/CCは、DDoS攻撃を示唆して仮想通貨を要求する脅迫行為及びDDoS攻撃による被害が複数の国内組織で確認されていることを公表した。 【JPCERT/CC】 "DDoS攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について" https://www.jpcert.or.jp/newsflash/2020090701.html |

| 9月 | 海外のセキュリティ企業は、Active Directoryで利用されているNetlogonに存在する特権昇格の脆弱性(CVE-2020-1472)に関するレポートを公開した。本脆弱性は「Zerologon」と名付けられている。比較的容易に悪用可能であり、攻撃者が悪用し得るツールなどにも本脆弱性を利用する機能が実装されている。悪用された場合にドメイン管理者アカウントのパスワードが変更され、ドメイン管理者権限が取得される可能性がある。 【Secura】 "Zerologon: Instantly Become Domain Admin by Subverting Netlogon Cryptography (CVE-2020-1472)" https://www.secura.com/blog/zero-logon |

| 10月 | 特別定額給付金の給付を騙ったメールやフィッシングサイトが確認されたことにより、総務省やフィッシング対策協議会は注意喚起を行った。 【総務省】 "特別定額給付金の給付を騙ったメールに対する注意喚起" https://www.soumu.go.jp/menu_kyotsuu/important/kinkyu02_000438.html 【フィッシング対策協議会】 "特別定額給付金に関する通知を装うフィッシング(2020/10/15)" https://www.antiphishing.jp/news/alert/kyufukin_20201015.html "[更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19)" https://www.antiphishing.jp/news/alert/kyufukin_20201019.html |

| 11月 | ゲームソフト開発会社は、攻撃グループ「Ragnar Locker」を名乗る集団から標的型ランサムウェアによる不正アクセスを受けたと公表した。顧客などの個人情報や、社員及び関係者の個人情報など、2021年1月の時点で最大約39万人分の情報が流出した可能性があるとのこと(執筆時点で調査継続中)。 【カプコン】 "不正アクセスによるシステム障害発生に関するお知らせ" https://www.capcom.co.jp/ir/news/html/201104.html "不正アクセスによる情報流出に関するお知らせとお詫び" https://www.capcom.co.jp/ir/news/html/201116.html "不正アクセスによる情報流出に関するお知らせとお詫び【第3報】" https://www.capcom.co.jp/ir/news/html/210112.html |

| 11月 | SOCでは、マルウェアIcedIDの感染を観測し、12月始めまで継続して観測した。 |

| 11月 | イベント・コミュニケーション管理サービスの運営会社は、運営するサービスが不正アクセスを受け、個人情報を含む最大677万件の顧客情報が窃取されたことを公表した。その後、同サービスを利用していた多数の組織からも本事象の案内や注意喚起が行われた。 【Peatix】 "弊社が運営する「Peatix(https://peatix.com/ "弊社が運営する「Peatix(https://peatix.com/ |

| 12月 | 発電システム事業会社は、MSP(マネージドサービスプロバイダ)を経由した第三者による不正アクセスを受け、サーバ及びPCがマルウェアに感染していたことを公表した。原因はMSPが提供するソフトウェアの脆弱性であるが、当該脆弱性は未公開であり修正プログラム適用などの対策が確立されていないことも公表された。 【三菱パワー】 "当社ネットワークに対するマネージド・サービス・プロバイダを経由した第三者からの不正アクセスに係る件" https://power.mhi.com/jp/news/20201211.html |

1.2.2 IIJマネージドセキュリティサービスにおける観測情報

本項では、2020年にSOCが情報分析基盤を活用して観測した情報についてまとめます。

DDoS攻撃

ここでは、IIJ DDoSプロテクションサービスが検出したDDoS攻撃について取り上げます。

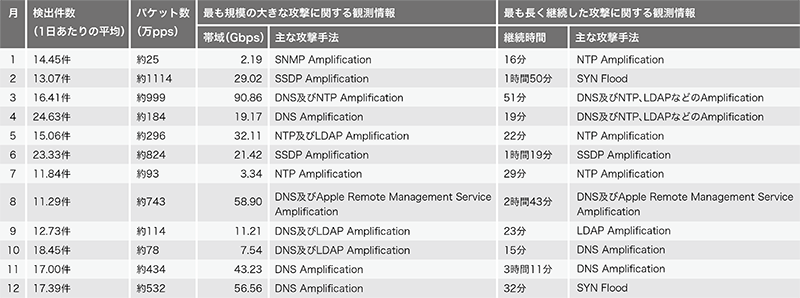

2020年は、DDoS攻撃で用いられる手法に前年から大きな変化はありませんでした。そのため、対策方法も従来通りのものが引き続き有効であると考えられます。表-3は2020年に検出した攻撃を月ごとに要約したものです。

表-3 2020年DDoS観測情報サマリ

各月の最も規模の大きな攻撃では、そのすべてにトランスポートのプロトコルとしてUDPを用いたAmplificationが手法として用いられていました。アプリケーションのプロトコルとしては、DNS、NTP、LDAPなどが多く用いられており、一連の攻撃で複数のプロトコルが用いられる事例も観測しています。一方、各月の最も長く継続した攻撃では、UDPを用いたAmplification以外にSYN Floodも観測しています。

IPS/IDS機器が検出した攻撃

ここでは、IIJマネージドIPS/IDSサービスが検出した攻撃について取り上げます。

2020年は、年間を通じてIoT(Internet of Things)機器にマルウェアを感染させる攻撃を観測しました。近年、IoT機器は攻撃者から積極的に狙われる対象となっており、その傾向が継続しています。IoT機器は、その数を急速に増やす一方で、適切なパッチマネジメントが施されずに既知の脆弱性がある状態で動作し続ける事例が存在します。攻撃者は脆弱性を悪用することでそのような機器をマルウェアに感染させ、遠隔から自由に操れる状態にします。攻撃者に掌握されたIoT機器は、DDoS攻撃など別の攻撃の発信源として悪用される恐れがあります。IoT機器に感染するマルウェア(以下、IoTマルウェア)は数多くの種類が確認されており、感染活動に悪用される脆弱性も多岐にわたります。2020年は、Netis/Netcore社製ルータの脆弱性を悪用する攻撃を最も多く検出しました。この攻撃には、ルータをIoTマルウェアの一種であるGafgytの亜種に感染させることを意図したものが多数含まれることを確認しています。また、4月にはXTC、9月にはMoziと呼ばれるIoTマルウェアの感染活動が活発になったことを観測しました。4月に観測したXTCの感染活動では、複数の脆弱性(CVE-2020-9054、CVE-2020-5722、CVE-2020-8515)が悪用されることを確認しています(注7)。

Webアクセス時に検出したマルウェア

ここでは、IIJセキュアWebゲートウェイサービスを用いたWebアクセス時に検出したマルウェアについて取り上げます。

2020年は、年間を通じて悪意あるJavaScriptを観測しました。確認した事例の多くでは、正規のWebサイトが改ざんされて、悪意あるJavaScriptが挿入されていました。当該Webサイトを閲覧した場合、Cookieや端末の情報などを外部のサイトに送信することや、偽の懸賞サイトや広告を含む別のサイトにリダイレクトすることを確認しています。

また、Emotetに関連する通信を多数検出しています。Emotetについては、第1.3.2項で詳しく述べます。

メール受信時に検出したマルウェア

ここでは、メールを受信する際にIIJセキュアMXサービスが検出したマルウェアについて取り上げます。2020年は、攻撃者が時勢に合わせた巧妙なメールを用いてユーザをマルウェア感染に誘導する事例を観測しています。

まず、件名などにユーザの関心を引きやすい単語を用いたメールの事例です。例えば、3月頃からはCOVID-19に関する情報提供を装った、マルウェアを含む英文メールの検出が増加しました。同様に、日本語のメールでも「在宅勤務」、「風邪」、「賞与」といった単語が用いられる事例を観測しています。

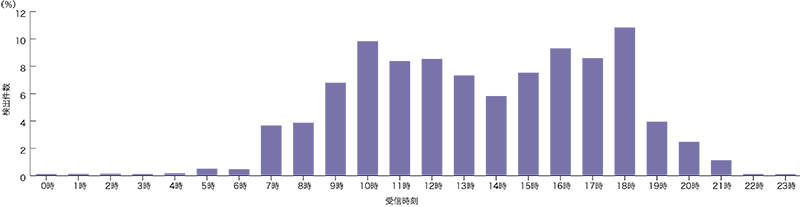

続いて、マルウェアを含むメールを送信する時間を攻撃者が工夫したと考えられる事例を紹介します。図-1は、9月に不審なMicrosoft Officeドキュメントを検知するシグネチャで検出したメールの件数を、受信した時刻ごとに集計したグラフです。図の縦軸は対象期間における当該シグネチャの総検出件数を100%として正規化しています。グラフからは、日本国内にある企業の標準的な勤務時間帯に合わせてメールが送信される傾向が見て取れます。この傾向には複数の要因があるものと考えられますが、その1つとしてメールを送信する時刻を攻撃者が意図的に選んだ可能性を示唆しています。

図-1 不審なMicrosoft Officeドキュメントを含むメールの時刻毎の受信件数(2020年9月)

1.3 セキュリティトピックス

本節では、2020年にSOCで観測した攻撃の中で、アナリストが注目したトピックについて取り上げます。

1.3.1 SSL-VPN製品の脆弱性

Virtual Private Network(VPN)はインターネットなどを通じて組織外から組織内のシステムに接続する際などに使用されます。2020年にはCOVID-19によって勤務形態が急速に変化し、在宅勤務を実現するためにVPNを導入する企業が更に増加しました。このように多く使用されたと思われるVPNですが、組織外から組織内へ接続する仕組みであるため、脆弱性対策には一層の注意が必要です。VPN製品の脆弱性を悪用され、情報が漏えいした事案は2020年にも発生しています。VPN通信には、SSL/TLSで通信を暗号化する方式があり、2019年にはこの方式を用いる製品について複数の脆弱性が公開されています(注8)(注9)。2019年に公開されている脆弱性ですが、適切に対処がされておらず、これらの製品を標的とした攻撃が2020年に確認されています(注10)(注11)。

SSL-VPN製品を標的とする攻撃として、SOCではFortinet社のFortiOSの脆弱性(CVE-2018-13379)、及びCitrix Systems社のCitrix Application Delivery Controller・Citrix Gatewayの脆弱性(CVE-2019-19781)を狙う通信を観測しています。

Fortinet社FortiOSの脆弱性(CVE-2018-13379)を狙った攻撃の観測

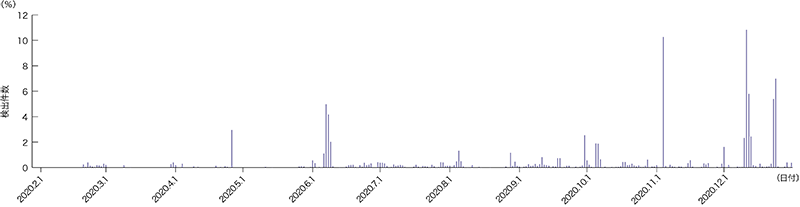

図-2に、IIJマネージドIPS/IDSサービスにて検知したCVE-2018-13379を狙う通信の割合を示します。なお、図の縦軸は対象期間における当該シグネチャの総検知数を100%として正規化しています。

図-2 CVE-2018-13379の検知割合(2020年2月~12月)

当該脆弱性はFortinet社のFortiOSにおけるSSL-VPNの脆弱性で、悪用されると認証なしでリモートから当該製品上の任意のファイルが読み取られる恐れがあります。11月4日及び12月11日に特に多く観測しており、それぞれ全体の10.27%、10.83%を占めています。当該脆弱性を狙う通信は年末にかけて増加傾向にあり、12月の検知数が全検知の37.93%を占めています。前月の11月には当該脆弱性の影響を受けるホストのリストがインターネット上に公開されていました(注12)。これが12月に検知件数が増加した要因になった可能性も考えられますが、関連性を示す明確な証拠は見つかっていません。

Citrix Application Delivery Controller・Citrix Gateway の脆弱性(CVE-2019-19781)を狙った攻撃の観測

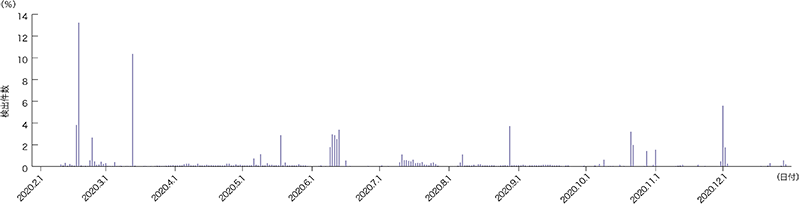

図-3に、IIJマネージドIPS/IDSサービスにて検知したCVE-2019-19781を狙う通信の割合を示します。なお、図の縦軸は対象期間における当該シグネチャの総検知数を100%として正規化しています。

図-3 CVE-2019-19781の検知割合(2020年2月~12月)

当該脆弱性はCitrix Systems社のCitrix Application Delivery Controller及びCitrix Gatewayの脆弱性で、悪用されると認証なしでリモートから任意のコードを実行される恐れがあります。2月18日及び3月13日に特に多く観測しており、それぞれ全検知の13.23%、10.36%を占めています。3月以降は検知件数が減少傾向にあるものの、当該脆弱性を狙う通信は12月まで断続的に観測しています。11月や12月に検知件数が増加している期間もあることから今後も注意が必要です。

対策

CVE-2018-13379及びCVE-2019-19781の脆弱性は2019年に公開されたものですが、2020年の1年間を通して観測しています。対象製品で影響があるバージョンを利用している場合には、修正されたソフトウェアに更新するなどの対応が必要です。VPNに限らず、組織内で使用されている製品の脆弱性情報については、継続的に確認することをお勧めします。

1.3.2 EmotetやIcedIDの観測情報

本項では、2020年に話題となったマルウェア「Emotet」、「IcedID」について取り上げます。はじめにEmotetの特徴を説明し、IIJセキュアMXサービスやIIJセキュアWebゲートウェイサービスで検出されたEmotetに関連する観測情報についてまとめます。次に、IcedIDの特徴を説明し、IIJセキュアWebゲートウェイサービスで検出されたIcedIDに関連する観測情報についてまとめます。

Emotetの観測情報

日々、メールを利用しマルウェアの感染を広げる攻撃が行われています。その中でも最たるものはEmotetの感染を引き起こす攻撃で、2020年に猛威を振るいました。Emotetはもともと金融情報などを窃取するバンキングトロジャンと呼ばれるマルウェアでしたが、新たな機能を追加し形態を変化させています。具体的には、自身の拡散機能、ボットネット機能、別のマルウェアを配布するローダ機能が追加されています。自身の拡散機能は感染したコンピュータからメールアドレス、アカウント情報、メール本文、添付ファイルなどのデータを窃取し、C&Cサーバに情報を送信します。更に、Emotetは窃取した情報をもとに送信者に送る形でなりすましたメールを送信し、添付ファイルを開くように誘導します。このような特徴から、Emotetは強力なマルウェアの1つと言えます。Emotetの感染拡大手法としては、docファイルを添付したメールや、docファイルをダウンロードするURLをメール本文や文書ファイルに記載したものが知られています。また、9月には新たな手法としてdocファイルをパスワード付きZIPファイルに圧縮し、送付するという手法も確認されています(注13)。パスワード付きZIPファイルは、圧縮されたファイルの内容を確認できないことから、アンチウイルスやサンドボックスなどによるファイル内容の検査ができません。そのため、パスワード付きZIPファイルは、従来のdocファイルをそのまま添付する形と比較して、ユーザの手元に届いてしまう可能性が高まります。

JPCERT/CCの観測では、7月頃にEmotetに関するメールの配信活動が確認(注14)されました。更にCiscoは、その後活動が継続(注15)したことを報告しています。10月末から活動が少なくなりましたが、12月下旬にEmotetの配信活動が再開(注16)されています。

SOCでは、Emotetに関する攻撃を7月から9月にかけて観測しています。特に9月はEmotetに感染させる攻撃が急増していることを確認しました。

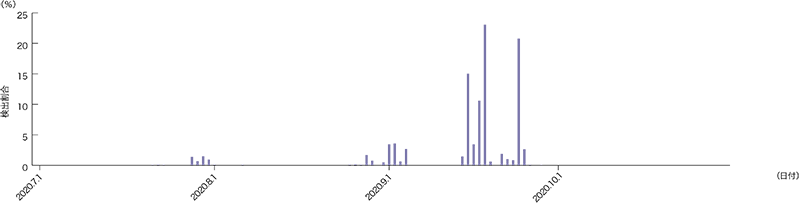

図-4に、7月から10月までにIIJセキュアMXサービスで検出した攻撃について、Emotetに関連する検出割合を示します。図の縦軸は対象期間におけるEmotetに関連する総検出件数を100%として正規化しています。

図-4 メール受信時におけるEmotet検出傾向(2020年7月~10月)

7月下旬からEmotetの観測が増加していることが分かります。その後、9月15日頃を境に急増し、9月18日にピークを迎えています。

Emotetの通信はIIJセキュアWebゲートウェイサービスでも検出されていました。IIJセキュアWebゲートウェイサービスでは、Emotetに関連するWebアクセスとして、次の2種類を検出していました。

- Emotetに感染させることを意図したマクロを含む、Microsoft Word 97-2003(doc)形式のファイルをダウンロードする通信

- 感染後のEmotetによる、Command and Control (C&C)サーバとの通信

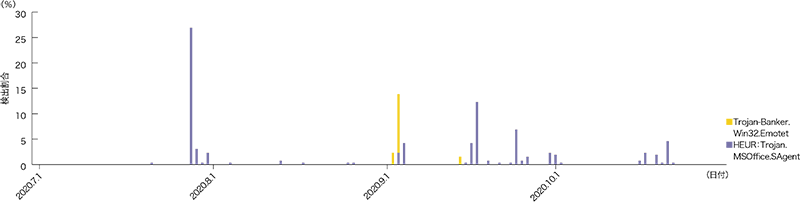

図-5に、7月から10月までにIIJセキュアWebゲートウェイサービスで検出したEmotetに関連する通信の検出割合を示します。図の縦軸は対象期間におけるEmotetに関連する総検出件数を100%として正規化しています。

図-5 Webアクセス時におけるEmotet関連通信の検出傾向(2020年7月~10月)

2019年のIIR定期観測レポート(注17)ではHEUR:Trojan. MSOffice.SAgentの検知のみでしたが、2020年には加えてTrojan-Banker.Win32.Emotetも検知しています。HEUR:Trojan.MSOffice.SAgentではEmotetをダウンロードするdocファイルを検知しています。Trojan-Banker. Win32.Emotetで検知したファイルはすべてEmotetであることを確認しています。HEUR:Trojan.MSOffice.SAgentは7月21日から検知しており、7月28日にピークを迎えています。また、Trojan-Banker.Win32.Emotetは9月2日から検知しており、9月3日にピークを迎えています。

IcedIDの観測情報

7月から続いたEmotetが減少した11月には、IcedIDと呼ばれるマルウェアの感染を広げる攻撃を観測しました。IcedIDはもともとEmotet同様バンキングトロジャンの一種でしたが、現在ではこの機能に加えて他のマルウェアのローダとしての機能が追加されています。感染すると、IcedIDは金融機関の資格情報などを窃取し、C&Cサーバに送信します。EmotetとIcedIDはいずれも、マルウェアの拡散方法としてメールが利用されていることや、マルウェア感染方法にdocファイルが利用されている点が共通しています。また、IcedIDは観測初期からパスワード付きZIPファイルを添付し拡散しており、9月以降Emotetが用いた手法と類似していることが確認されています(注18)。このようにEmotetとの共通点が存在しますが、IcedIDはEmotetのようなボットネットの構築を行いません。

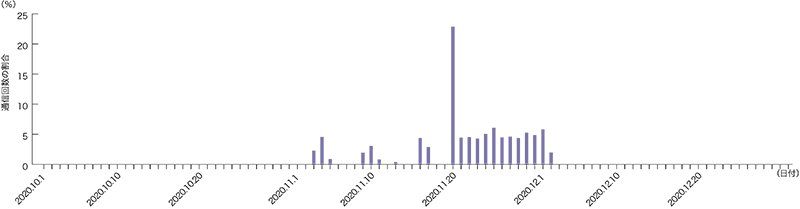

図-6に、10月から12月までにIIJセキュアWebゲートウェイサービスで観測したC&Cサーバとの通信回数の割合を示します。図の縦軸は対象期間におけるC&Cサーバに対する合計通信回数を100%として正規化しています。11月3日から通信を観測し始め、11月20日にピークを迎えました。その後12月2日まで継続して通信が発生していることが分かります。また、この11月3日と11月20日では、攻撃に使用されたdocファイルを開いた後の感染までの動作に変化が起きていることが確認されており(注19)、C&Cサーバに対する通信を観測し始めた日と観測した中で最も回数の割合が多かった時期と一致しています。

図-6 IcedIDによるC&Cサーバとの通信回数の推移(2020年10月~12月)

対策

Emotet及びIcedIDは、どちらもdocファイルを開き、VBAマクロの実行をすることにより感染します。そのため、感染の被害を抑える方法として、ファイルを開いたときにマクロを実行しないようにマクロの自動実行の設定を無効化することが挙げられます。マルウェア感染防止を目的としたマクロの無効化の方法については、wizSafe Security Signalの記事(注20)で紹介しています。また、開いても安全だと判断できない添付ファイルを不用意に開かないようにすることも重要です。

1.4 おわりに

本レポートでは、2020年のインシデントカレンダー、各セキュリティサービスの年間統計、SOCアナリストが注目した観測情報を紹介しました。第1.3.1項で取り上げたSSL-VPN製品の脆弱性を狙った攻撃、及び第1.3.2項のEmotetやIcedIDによる攻撃は今後も対象、手段、名前を変えつつ継続していくものと考えられます。また、本稿で取り上げた事例のほかにも、様々なセキュリティ脅威が日々観測されています。第1.2節及び第1.3節で取り上げた内容に関わらず、適切な状況把握及び対処が重要です。SOCでは今後も情報分析基盤で観測した脅威や、セキュリティに関するトピックなどの情報の発信をしていきますので、セキュリティ対策や業務に役立てていただければ幸いです。

- (注1)Internet Infrastructure Review(IIR)Vol.38(https://www.iij.ad.jp/dev/report/iir/038/01.html)。

- (注2)wizSafe Security Signal(https://wizsafe.iij.ad.jp/)。

- (注3)Japan Security Analyst Conference 2021(https://jsac.jpcert.or.jp/)。

- (注4)【資料公開】IIJ Technical NIGHT vol.9(https://eng-blog.iij.ad.jp/archives/6453)。

- (注5)コロナ禍のIT勉強会、リアルからオンラインへの切り替えで考えた2つのコト(https://eng-blog.iij.ad.jp/archives/7141)。

- (注6)JPCERT/CC、「仮想通貨事業者を標的にした攻撃キャンペーンに関する脅威情報のハンティング」(https://jsac.jpcert.or.jp/archive/2021/pdf/JSAC2021_302_kodera_jp.pdf)。

- (注7)Mirai亜種(XTC)による感染活動の観測(https://wizsafe.iij.ad.jp/2020/05/967/)。

- (注8)JPCERT/CC、「複数の SSL VPN 製品の脆弱性に関する注意喚起」(https://www.jpcert.or.jp/at/2019/at190033.html)。

- (注9)JPCERT/CC、「複数の Citrix 製品の脆弱性 (CVE-2019-19781) に関する注意喚起」(https://www.jpcert.or.jp/at/2020/at200003.html)。

- (注10)BAD PACKETS、OVER 14,500 PULSE SECURE VPN ENDPOINTS VULNERABLE TO CVE-2019-11510(https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/)。

- (注11)BAD PACKETS、OVER 25,000 CITRIX (NETSCALER) ENDPOINTS VULNERABLE TO CVE-2019-19781(https://badpackets.net/over-25000-citrix-netscaler-endpoints-vulnerable-to-cve-2019-19781/)。

- (注12)JPCERT/CC、「Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性(CVE-2018-13379)の影響を受けるホストに関する情報の公開について」(https://www.jpcert.or.jp/newsflash/2020112701.html)。

- (注13)独立行政法人情報処理推進機構 セキュリティセンター、「Emotet」と呼ばれるウイルスへの感染を狙うメールについて 相談急増/パスワード付きZIPファイルを使った攻撃の例(2020年9月2日 追記)」(https://www.ipa.go.jp/security/announce/20191202.html#L13)。

- (注14)JPCERT/CC、「マルウエア Emotet の感染に繋がるメールの配布活動の再開について(追加情報)」(https://www.jpcert.or.jp/newsflash/2020072001.html)。

- (注15)Cisco Japan Blog、「活動再開:2020 年の Emotet アクティビティの分析」(https://gblogs.cisco.com/jp/2020/11/talos-emotet-2020/)。

- (注16)JPCERT/CC、「Emotet などのマルウェア感染に繋がるメールに引き続き警戒を」(https://www.jpcert.or.jp/newsflash/2020122201.html)。

- (注17)Internet Infrastructure Review(IIR)Vol.46(https://www.iij.ad.jp/dev/report/iir/046/01.html)。

- (注18)JPCERT/CC 分析センター(https://twitter.com/jpcert_ac/status/1324561915738091522/)。

- (注19)IcedIDの感染につながる日本向けキャンペーンの分析(https://mal-eats.net/2020/11/12/analysis_of_the-_icedid_campaign_for_japan/)。

- (注20)マルウェア感染対策を目的としたVBAマクロ実行の無効化(https://wizsafe.iij.ad.jp/2020/09/1044/)。

執筆者プロフィール

鴨川 寛之(かもがわ ひろゆき)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

執筆者プロフィール

小林 智史(こばやし さとし)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

執筆者プロフィール

森下 瞬(もりした しゅん)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

執筆者プロフィール

宮岡 真平(みやおか しんぺい)

IIJ セキュリティ本部 セキュリティビジネス推進部 セキュリティオペレーションセンター

- 1. 定期観測レポート SOCレポート

ページの終わりです