ページの先頭です

- ページ内移動用のリンクです

- ホーム

- IIJの技術

- IIJ Technical Seminar

- 技術情報(アーカイブ 2011年~2015年)

- オープンリゾルバ根絶に向けての取り組み

オープンリゾルバ根絶に向けての取り組み

- (※)このページで紹介している事項は記事初出時点の情報に基づいたものです。本ページはアーカイブとして掲載しています。

2013年9月24日

このコラムはIIJのエンジニアが綴る「最新の技術動向」です。そのはずです。しかし、今回は最新技術の話は全くありません。過去のしがらみをずっと引きずってきた結果、今になってIIJがどんなツケを払わされているのか、そしてその過去をどうやって清算しようとしているのか。カッコイイ話ではありません。むしろ、「なぜ今までそんなことをやっていたんだ」と批判されることを覚悟の上でのカッコワルイ話です。

今回のコラムはIIJエンジニアによるブログ「てくろぐ」と連動しています。 ぜひこちらの記事もあわせてお読みください。

オープンリゾルバとは

今年に入ってから、各所よりオープンリゾルバの危険性について注意喚起するアナウンスが相次いでいます。

- DNSサーバーの不適切な設定「オープンリゾルバー」について(JPRS)

- オープンリゾルバ(Open Resolver)に対する注意喚起(JPNIC)

- DNSの再帰的な問い合わせを使ったDDoS攻撃に関する注意喚起(JPCERT)

- DNSリフレクション攻撃に対する注意喚起について(警察庁) [PDF:200KB]

これはいったい、どういうことなのでしょうか。

DNSは主にUDPという通信プロトコル上でやりとりされます。UDPはwebやメールなどで使われるTCPに比べて通信手順はシンプルですが、シンプルなだけに、その手続きには通信相手の確認が含まれていません。そのため、クライアントがIPアドレスを詐称していたとしても、それを信じるよりほかなく、結果、偽られたIPアドレスに応答を返すことになります。

DNSはその仕組み上、クライアントからの問い合わせよりも、サーバからの応答サイズの方が必ず大きくなります。悪意のある攻撃者はこれを利用して、踏み台となるDNSサーバにIPアドレスを偽った問い合わせを送ることで、標的に対して自らが送ったサイズの数十倍のトラフィックを送りつけることができるのです。つまり、攻撃者は比較的少ないトラフィックで標的のネットワークを飽和させることができます。このような攻撃を「DNS amplification attack(DNS amp)」あるいは「DNS reflection attack」と呼びます。

図:DNS amp

攻撃者がソースアドレスを詐称すると、標的となった被害者に増幅された応答が返ります。

DNS ampが成立するのは、DNSサーバが詐称されたIPアドレスに応答を返してしまうためです。これを防ぐには、詐称されたIPアドレスからの問い合わせに応答を返さないようにする必要があります。しかし前述のとおり、DNSがUDPの上に成立するプロトコルである以上、詐称を見破ることはできません。ですが、そもそもそのクライアントに応答を返す義理があるのかどうかは一考の余地があります。

本来キャッシュDNSサーバは組織ごとに用意し、組織内のユーザに対してのみ提供されるべきものであって、組織外からの問い合わせに答える義理はありません。そのため、組織内からの問い合わせに対してだけ応答を返すようにすれば、組織外に大きな応答を返すことがなくなり、外部からは踏み台として使えなくなります。このような制限が行われず、どこからの問い合わせに対しても応答を返してDNS amp攻撃の踏み台となる可能性のあるキャッシュDNSサーバのことを「オープンリゾルバ」と呼びます。

実は、DNS ampという攻撃手法自体はかなり古くから知られています。先に紹介したとおり、今年に入ってからオープンリゾルバの危険性を指摘するアナウンスは出ていますが、これも初めてではなく、2006年ごろにも同様の注意喚起が行われていました。

しかし、改めて現在注目されている背景には、この手法による攻撃が、最近になって相次いで発生していることが挙げられます。

2013年3月にspam対策組織のSpamhaus及びSpamhausをホスティングしているCloudFlareが攻撃された事例では、DNS ampにより300Gbps以上のトラフィックが生み出され、「史上最大のサイバー攻撃」と呼ばれました。公になっていないだけでこれ以外にもたくさんの事例があり、IIJでもこのような攻撃を頻繁に観測しています。

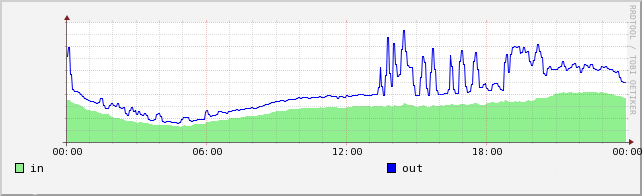

恥ずかしながらIIJにもオープンリゾルバが存在し、日常的にDNS amp攻撃の踏み台として使われています。実際に踏み台にされた際のトラフィックグラフをご覧ください。グラフの13時以降に、外に向かうトラフィック(青線)がそれまでのおよそ2倍になっているのは、DNS amp攻撃の踏み台に利用され、増幅した応答を返しているためです。

図:DNS ampによるoutboundトラフィックの増大

※縦軸の単位は大人の事情により内緒です。

なぜオープンリゾルバが放置されてきたのか

先にも述べたとおり、今日においてもIIJはオープンリゾルバを野放しにし、DNS amp攻撃の踏み台となって他者を攻撃し続けています。これは紛れもない事実です。しかし、開き直るわけではありませんが、過去のしがらみにより、やむを得ずそうなってしまっているのです。

ご存知のとおりIIJはインターネットサービスプロバイダーです。ご契約いただいているお客様にネットワークサービスを提供するのが仕事です。しかし、(特に初期の)インターネットには相互扶助的な性質も持ち合わせており、お客様以外の利用者からの利用をとくに禁止していなかったサービスもありました。わざわざこちらから宣伝まですることはありませんでしたが、お客様でない利用者のアクセスを特に禁ずることもなく自由に使ってもらっていました。最近の感覚からするとずいぶん牧歌的に過ぎますが、過去にはそういう時代もあったのです。

キャッシュDNSサーバも、一般開放していたサービスのひとつです。最近の常識からすると、お客様ではない利用者に返事をする義理はなく、むしろ前述のとおり悪用される危険があるのですが、この攻撃手法が一般的に知られるようになる前までは、広く使われたところでこちらに不都合があるわけでもなく、外部からの利用を特に禁止する必要はないと考えられていました。

現在、キャッシュDNSサーバは自動設定することが多いですが、以前はそのための仕組みがなく、毎回手動で設定していました。いったん設定したものを変更するには、そのサーバの利用者に連絡して、それぞれ個別に修正してもらう必要があります。利用者側にも都合があるでしょうから、これはしばしば遅々として進まず、まして相手がお客様でない場合には、変更をお願いしようにもそもそも連絡先がわかりません。キャッシュDNSサーバが使えなくなることは、つまりインターネットが使えなくなることと事実上同義であり、その影響は非常に大きく、アクセスを制限するのはためらわれました。そのためオープンリゾルバの危険性が知られるようになった後も、実際に悪用される例がさほど多くなかったこともあり、長らく放置されてきたのです。

ちなみに、同じように昔はアクセス制限しないことが珍しくなかったもののひとつに、メールサーバがあります。アクセス制限もユーザ認証もされず、誰でも使えて、どこにでもメールを送れるという、現在の常識からは信じられないような設定のメールサーバが、以前は珍しくありませんでした。しかし、これを悪用して迷惑メールをばらまくような行為が頻発したために、認証をパスしたユーザにだけ利用が許可されるようになっていきました。今では、設定ミスなどで意図せずにそうなってしまっている例外を除いては、誰でも使えるメールサーバというのはほぼ根絶されています。キャッシュDNSサーバもこれにならい、アクセス制限をかけていく方向に進んでいます。

IIJの取り組み

IIJで運用しているキャッシュDNSサーバには、お客様以外からのアクセスがあることは認識していながらも、その利用を制限していないオープンリゾルバがあります。現在の常識からすれば好ましくない、むしろ害悪となることは重々承知していますが、このアクセスを遮断してしまうと、(たとえIIJのお客様ではなくとも)不正目的ではない利用者のインターネットアクセスを著しく阻害してしまう点を懸念して、制限に踏み切れないでいました。

しかし、最近になって無視できないほど多くの不正利用が見られるようになってきたため、方針を転換します。今後はIIJが提供しているキャッシュDNSサーバに対するIIJの契約回線以外からのアクセスを遮断していきます。具体的にいつ、どのサーバでアクセス制限を開始するかは、IIJサイトで随時告知していく予定です。この仕様変更により、どのようなケースで影響が出るかについては 「てくろぐ」の記事![]() も参考にしてください。

も参考にしてください。

アクセス制限はDNS amp攻撃の踏み台として悪用されないようにするための施策ですが、これとは別に、お客様が攻撃者にならないようにする対策も行っています。

IPアドレスが詐称されたパケットが外部から流入してくるのを防ぐことはできませんが、アドレス詐称パケットが内部から外部に流出するのを防ぐことはできます。アドレス詐称パケットの流出を防ぐことで、踏み台となるキャッシュDNSサーバにはパケットが届かなくなるため、DNS amp攻撃は成立しなくなります。DNS ampは自らが意図して攻撃するばかりではなく、ウイルスやワームに感染し、botとして遠隔操作されて意図せず攻撃者になってしまう例も多く、また、DNS amp以外にもアドレス詐称パケットを使った攻撃手法がいくつか知られているため、不正利用の防止策として非常に有効です。

こちらについては早くから対応を進めており、IIJではすでに2006年までにアドレス詐称パケットが外部に流出しないよう対策が完了しています。詳細は以下をご覧ください。

「最新の技術動向」:送信元検証「Source Address Validation」(2012年7月2日更新)

メールサーバの不正利用を根絶した取り組みに比べて、DNSの不正利用対策は10年以上遅れています。1年で劇的な変化を遂げるインターネットにおいて、10年という時間は太古の昔といえるほど大きな遅れであり、これまで対策してこなかったことの非は認めざるを得ません。この遅れを少しでも取り戻すべく、今後は対策を進めていく予定です。

執筆者プロフィール

山口 崇徳(やまぐち たかのり)

IIJプロダクト本部 プロダクト開発部 メッセージングサービス課

2006年入社。専門分野を深く追求していくタイプが多い他のIIJエンジニアとは対照的に、メールをいじったりwebをいじったり、いろんな分野を広く浅く落ち着きなく渡り歩く流れもの。

関連リンク

関連サービス・ソリューション

ページの終わりです